Ce que l'on sait sur la vague de cyberattaques de portée mondiale

Bonne pioche, car, là aussi, on vous avait prévenu il y a 1 mois, de l’existence de ces failles. Alors, si tout c’est bien passé vous avez donc mis à jour votre machine, et vous pouvez lire sereinement cet article.

Notez que ces exploits NSA peuvent être repris par nombre de hackers, il est donc primordial de vous prémunir. Et avec la faille des processeurs Intel, ce sont les gros exploits du moment.

Update 13.05.2017 : Attaque informatique de portée mondiale : Snowden y voit la patte de la NSA (Chalouette)

Plusieurs organisations du service public de santé britannique (NHS), dont des hôpitaux, ainsi que de grandes entreprises espagnoles ont révélé vendredi avoir été la cible de cyberattaques. La liste des pays touchés s’est allongée ce samedi matin.

Cette attaque informatique de portée mondiale suscite une vive inquiétude. « L’attaque récente est d’un niveau sans précédent et exigera une investigation internationale complexe pour identifier les coupables », a indiqué Europol dans un communiqué.

Que s’est-il passé ?

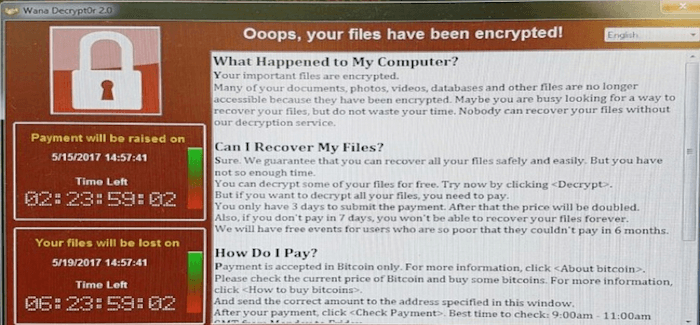

Il s’agirait en fait d’une vague d’attaques informatiques simultanées qui a touché des dizaines de pays dans le monde. Les autorités américaines et britanniques ont mis en garde en fin de journée contre le logiciel de rançon utilisé, et conseillé de ne pas payer les pirates informatiques. Le logiciel verrouille les fichiers des utilisateurs et les force à payer une somme d’argent sous forme de bitcoins pour en recouvrer l’usage : on l’appelle le « rançongiciel ».

This is the screen NHS staff have seen in #nhscyberattack (via @ShaunLintern) pic.twitter.com/1sI6uBjGMJ

— Dr Ben White (@drbenwhite) 12 mai 2017

Le paiement doit intervenir dans les trois jours, ou le prix double, et si l’argent n’est pas versé dans les sept jours les fichiers piratés seront effacés, précise le message.

Les pirates ont apparemment exploité une faille dans les systèmes Windows, divulguée dans des documents piratés de l’agence de sécurité américaine NSA. De quoi susciter la plus grande inquiétude chez les experts en sécurité. « Nous avons relevé plus de 75.000 attaques dans 99 pays », a noté vers 20H00 GMT Jakub Kroustek, de la firme de sécurité informatique Avast, sur un blog.

Quels pays touchés ?

Des organisations en Espagne, en Australie, en Belgique, en France, en Allemagne, en Italie et au Mexique ont également été touchées selon des analystes. Aux Etats-Unis, le géant de livraison de colis FedEx a reconnu avoir lui aussi été infecté. Le ministère russe de l’Intérieur a également annoncé avoir été touché par un virus informatique vendredi, même s’il n’a pas été précisé s’il s’agit bien de la même attaque.

Le constructeur automobile Renault a également été touché. « Nous avons été touchés », a indiqué une porte-parole du groupe, en précisant que le constructeur était en train d’analyser la situation. « Une action est en place depuis hier (vendredi) soir. On fait le nécessaire pour contrer cette attaque », a-t-il précisé.

Que faut-il faire ?

L’agence britannique de cybersécurité (NCSC) a recommandé dans un communiqué de mettre à jour ses logiciels de sécurité et ses anti-virus. Microsoft a publié un patch de sécurité il y a quelques mois pour réparer cette faille, mais de nombreux systèmes n’ont pas encore été mis à jour. « Ce logiciel de rançon peut se répandre sans que qui que ce soit ouvre un email ou clique sur un lien. Contrairement à des virus normaux, ce virus se répand directement d’ordinateur à ordinateur sur des serveurs locaux, plutôt que par email », a précisé Lance Cottrell, directeur scientifique du groupe technologique américain Ntrepid.

A lire aussi : Les sites d'info français victimes indirectes d'une cyberattaque

Le ministère américain de la Sécurité intérieure encourage particuliers et organisations « à ne pas payer la rançon car cela ne garantit pas que l’accès aux données sera restauré ». Selon la société Kaspersky, le logiciel malveillant a été publié en avril par le groupe de pirates « Shadow Brokers », qui affirme avoir découvert la faille informatique par la NSA. Forcepoint Security Labs, autre entreprise de sécurité informatique, évoque de son côté « une campagne majeure de diffusion d’emails infectés », avec quelque 5 millions d’emails envoyés chaque heure répandant le logiciel malveillant appelé WCry, WannaCry, WanaCrypt0r, WannaCrypt ou Wana Decrypt0r.

If @NSAGov had privately disclosed the flaw used to attack hospitals when they *found* it, not when they lost it, this may not have happened https://t.co/lhApAqB5j3

— Edward Snowden (@Snowden) 12 mai 2017

Edward Snowden, l’ancien consultant de l’agence de sécurité américaine, n’a pas manqué de pointer du doigt la responsabilité de son ancien employeur sur Twitter : « Si la NSA avait discuté en privé de cette faille utilisée pour attaquer des hôpitaux quand ils l’ont « découverte », plutôt que quand elle leur a été volée, ça aurait pu être évité », a-t-il regretté.

Source : 20 Minutes.fr

Informations complémentaires :

Aucun commentaire:

Enregistrer un commentaire