Vie privée : 5 outils utilisés et approuvés par Snowden

Histoire de finir de façon ludique tranquillement ce week end, il est toujours bon de prendre les conseils d'une personne comme Snowden, du reste vous verrez ici confirmé l'intéret d'avoir passé l'intégralité de notre petit site en HTTPS... ; ))))))))

Bonne soirée,

Amicalement,

f.

Le lanceur d'alerte réfugié à Moscou, dont Oliver Stone dresse le portrait au cinéma cette semaine, se connecte tous les jours à Internet. Voici comment il s'assure de ne pas être espionné.

Après avoir affronté en 2013 le Big Brother prophétisé par Orwell dans "1984", Edward Snowden n'a pas fui Internet. Au contraire. Réfugié à Moscou, l'ancien employé de la National Security Agency (NSA) qui a révélé les détails de plusieurs programmes de surveillance de masse américains et britanniques en 2013, garde le contact avec les médias et reste politiquement actif grâce au Web.

Visioconférences, usage quotidien du réseau social Twitter... Le lanceur d'alerte - dont le réalisateur Oliver Stone fait le portrait au cinéma cette semaine - utilise des outils sécurisés pour continuer de faire entendre sa voix sans être inquiété, Barack Obama refusant toujours de lui accorder son pardon. Des services qu'il n'hésite pas à recommander à ceux qui se soucient de leur vie privée en ligne. Zoom sur cinq outils utilisés et approuvés par Edward Snowden.

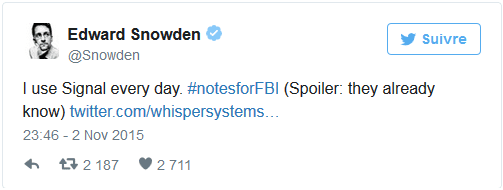

Signal

L'ancien employé du gouvernement américain a clairement indiqué sur Twitter qu'il utilisait la messagerie chiffrée Signal "tous les jours", faisant au passage la publicité de l'application mobile dont la version Android venait de sortir.

L'application est gratuite. L'intégralité de son code source a été mis en ligne par Open Whisper Systems. Il s'agit d'une garantie supplémentaire de sécurité, puisque n'importe quel internaute peut examiner la manière dont l'application est conçue et repérer une faille.

Signal a en outre reçu la note maximale de l'ONG américaine Electronic Frontier Foundation, qui a comparé et analysé le niveau de sécurité des différents outils de communication existants, parmi lesquels Telegram ou encore Silent Circle.

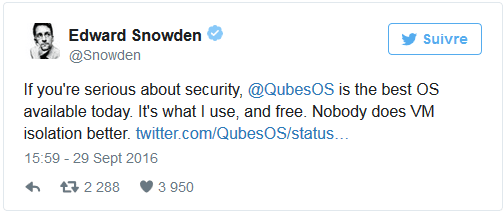

Qubes OS

En septembre dernier, Edward Snowden publiait un nouveau message sur Twitter mettant un avant un autre service sécurisé, Qubes, "le meilleur système d'exploitation" selon lui. L'ancien employé de la NSA affirme l'utiliser également.

"Il n'est pas infaillible - rien ne l'est - mais il est le système le plus fiable à l'heure actuelle", ajoute le lanceur d'alerte dans un autre tweet. Concrètement, Qubes se présente comme un système d'exploitation open source ultra-sécurisé. Il propose à ses utilisateurs de cloisonner chacune de leurs activités en ligne et d'en définir le niveau de sécurité séparément, ce qui se matérialise par une couleur donnée à l'écran. Il est possible d'utiliser d'un côté Tor (un réseau informatique parallèle à Internet), d'un autre une navigation classique, et encore ailleurs un logiciel de traitement de texte, etc.

Chaque programme est ainsi isolé des autres. Si une personne malveillante tente d'accéder à l'ordinateur, il se verra confronté à plusieurs barrières et ne pourra pas accéder à l'ensemble des données contenues dans la machine. De la même manière, un virus n'affectera qu'une partie du système.

Tails

Dans son documentaire "Citizenfour", retraçant sa rencontre avec Edward Snowden, la journaliste Laura Poitras souligne que l'ancien employé du gouvernement américain utilisait Tails ( "The Amnesic Incognito Live System" ou "système incognito et amnésique") pour communiquer avec les médias.

Basé sur Linux, cet OS, qui peut être démarré sur n'importe quel ordinateur depuis un DVD, une clé USB ou une carte SD, permet de surfer sur Internet de manière anonyme (en s'appuyant sur le réseau Tor) et de ne laisser aucune trace sur le Web ni sur la machine utilisée. Il rend donc possible la lecture d'un document sensible en garantissant l'effacement complet de ces données une fois l'ordinateur éteint. De quoi compliquer l'espionnage informatique.

Cet outil, avec lequel ont travaillé Laura Poitras, Glenn Greenwald et Barton Gellman, les journalistes contactés par Edward Snowden, était déjà recommandé à l'époque par l'ONG Tactical Tech, qui forme les militants des droits de l'homme à l'usage des technologies numériques, et par Reporters sans frontières. Tails reste difficile d'accès pour les nouveaux utilisateurs, mais offre une documentation assez complète en ligne pour les plus déterminés à protéger leur vie privée.

PGP

Avant d'échanger avec la documentariste Laura Poitras via Tails, Edward Snowden avait utilisé le logiciel de cryptographie PGP ("Pretty Good Privacy") pour un premier contact. Ce dernier permet de chiffrer sa messagerie en ligne. La lecture des messages envoyés est impossible par un tiers si celui-ci ne possède pas de clef de déchiffrement. "Citizenfour" a montré que même la NSA n'y parvenait pas. Contrairement à Qubes et Tails, PGP est facile d'utilisation.

HTTPS Everywhere

Edward Snowden a confié au site The Intercept qu'il utilisait l'extension HTTPS Everywhere sur son navigateur Internet. Fruit d'une collaboration entre le projet Tor et l'Electronic Frontier Foundation, elle fonctionne avec Chrome, Firefox et Opera. Elle permet de protéger ses habitudes de navigation en ligne en s'assurant que le chemin utilisé pour se connecter à un site Internet soit sécurisé par le biais du protocole HTTPS. Concrètement, l'extension va activer automatiquement la connexion sécurisée dès que celle-ci est disponible - le "s", du HTTP. En étant connecté à un site par HTTPS (et non par HTTP simplement), personne ne pourra intercepter les données d'un internaute car elles ne circulent pas en clair entre le serveur et lui.

Au-delà des outils mentionnés plus haut, Edward Snowden a évoqué des bonnes pratiques en ligne dans une interview donnée à The Intercept l'an dernier. En voici les grandes lignes :

- Les internautes devraient chiffrer le disque dur de leur ordinateur. Ainsi, en cas de vol, personne ne peut obtenir les informations et photos stockées sur l'appareil.

- Il est bien d'utiliser un gestionnaire de mots de passe. Il permet de réellement utiliser un mot de passe différent pour chaque service en ligne sans avoir besoin de tous les mémoriser. Si un site est piraté, le hacker qui a obtenu le mot de passe d'un utilisateur ne pourra donc pas l'utiliser pour tenter de se connecter à son compte sur un autre site.

- Activer la double authentification sur chaque site qui propose cette fonctionnalité (Gmail, Facebook, Twitter, Dropbox, etc.) est recommandé. Si quelqu'un dérobe un mot de passe pour un service donné, il ne pourra pas s'y connecter sans le code confirmation qui sera envoyé par SMS à l'utilisateur, par exemple.

- Il ne faut pas négliger les "questions de sécurité" sur les différents services en ligne. Par exemple, ne pas choisir son nom de jeune fille ou celui de sa mère sur Google si ce même nom apparaît sur Facebook. C'est faciliter la vie aux personnes malveillantes.

Anaëlle Grondin

Source : Les Echos.fr

Informations complémentaires :

Crashdebug.fr : Alstom et la Sécurité Nationale...

Crashdebug.fr : Désinstaller Windows 10 et revenir à Windows 7 ou 8.1

Aucun commentaire:

Enregistrer un commentaire